VB Decompiler の分析機能

犯罪学者やウイルス対策アナリスト向けに特別に調整された VB Decompiler の新しいライセンスを導入できることを嬉しく思います。 自動分析機能を備えたこのバージョンでは、VB Decompiler は、ユーザーのコンピュータ上で逆コンパイルされたソフトウェアのアクティビティを詳細に説明する広範なレポートを生成します。 アナリストは、ファイル、レジストリ、ウィンドウ、プロセスに関係するさまざまな操作を実行するプログラム セグメント (プロシージャと関数) の包括的な概要を受け取り、Visual Basic サービスを使用して名前で関数を呼び出したり (CallByName)、メモリ アドレスに直接アクセスしたり (VarPtr) します。 )。

このデータにより、潜在的に悪意のあるプログラムの機能の分析が大幅に加速されます。 これにより、ウイルス対策専門家の作業負荷が大幅に簡素化されます。 さらに、この説明された機能は、分析されたソフトウェア内の隠された文書化されていない機能を発見しようとしている犯罪学者にとって有益であることがわかります。

使い方

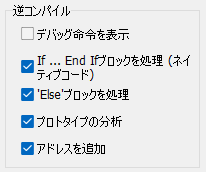

VB Decompiler を実行すると、分析対象のバイナリ ファイルを開くだけです。 設定で [プロトタイプの分析] オプションが有効になっていることを確認します (メニューの [ツール] -> [オプション] からアクセスできます)。 分析プロセスが完了すると、プログラムの機能に関するレポートが自動的に生成され、開かれます。

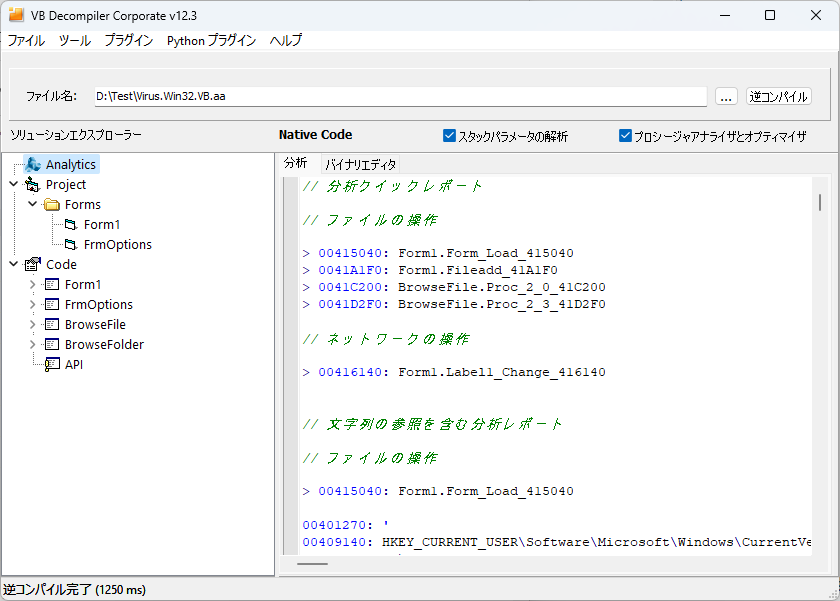

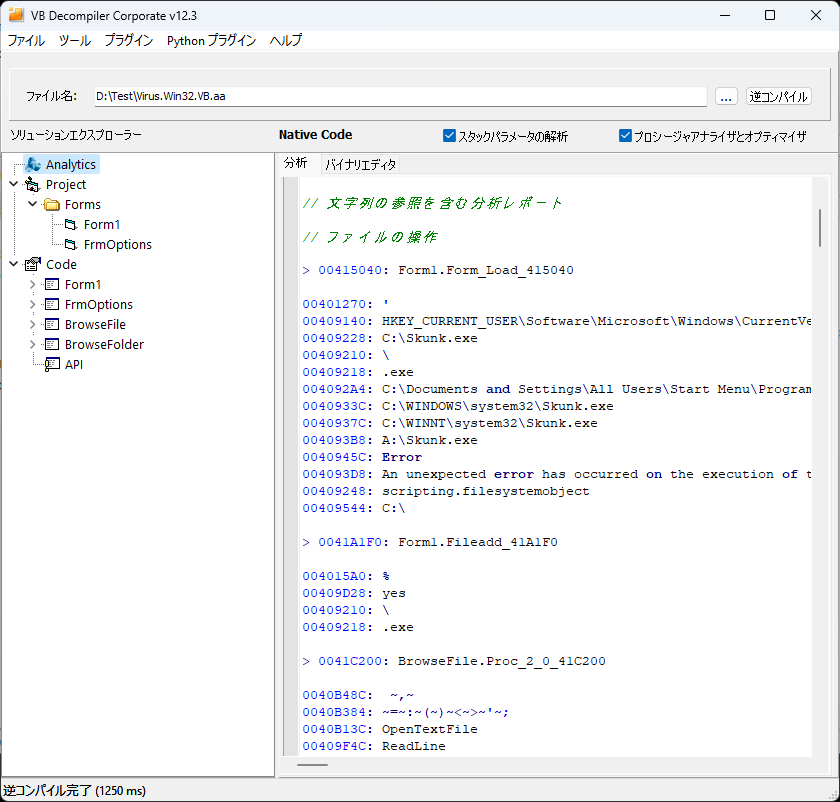

このレポートは、簡潔な概要と、関連する文字列参照へのリンクを含む拡張バージョンの 2 つのセクションに分かれています。 最初のセクションでは、ファイル、レジストリ、ネットワーク、その他の興味深い操作を操作するためのコードを含むプロシージャと関数のアドレスと名前が表示されます。

2 番目の部分では、VB Decompiler はこれらの各関数からの文字列参照も提供します (利用可能な場合)。 これにより、特定の手順をそれぞれ詳しく調べなくても、どのファイルまたはレジストリ キーが操作されているかを大まかに見積もることができます。 もちろん、暗号化されておらず難読化されていない行のみが表示されます。

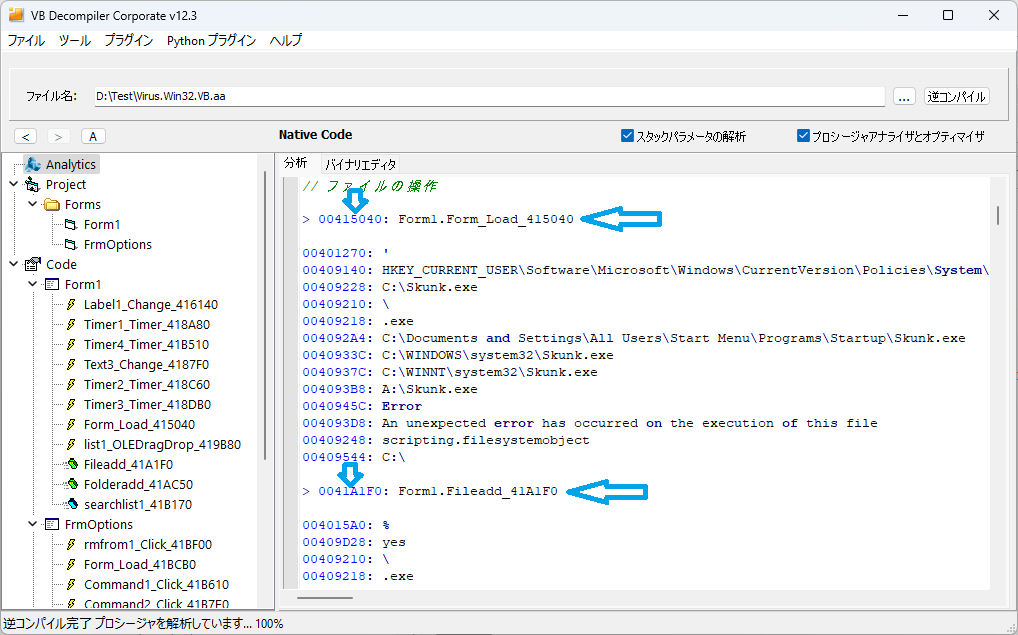

レポート ウィンドウを使用すると、各関数の対応するコードにすばやくアクセスし、16 進エディタでバイナリ データを調べ、文字列配列のアドレスに移動できます。 関数名をダブルクリックするだけで、そのコードにジャンプします。 16 進エディタの場合は、関数名または文字列名の前にある仮想アドレスをダブルクリックするだけです。

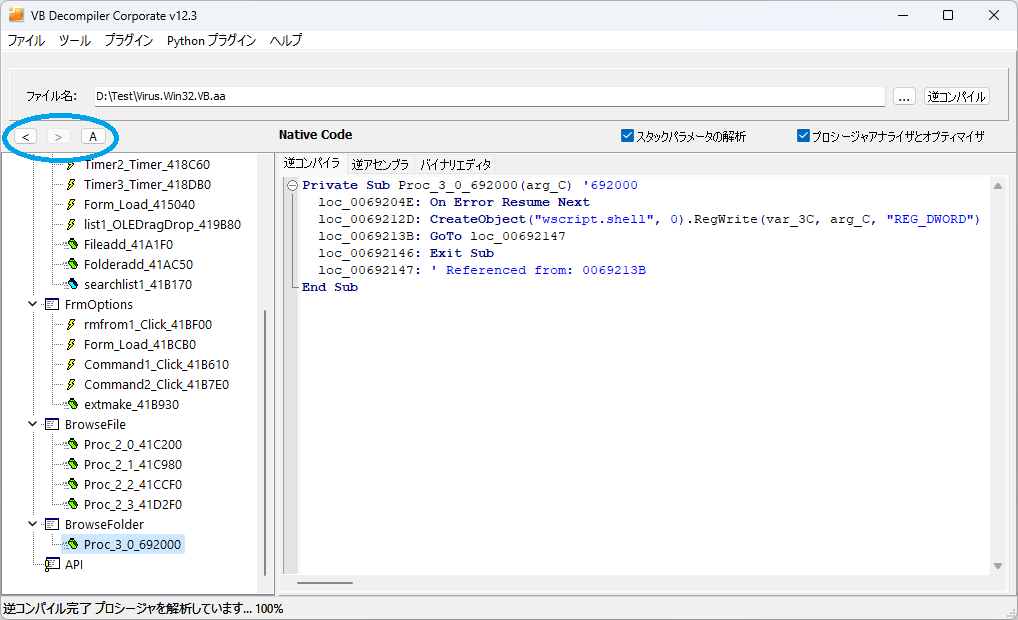

レポートに戻るには、オブジェクト ツリーの上にある「A」ボタンをクリックします。 これにより、別の関数に移動する前に、分析を終了した時点にカーソルが自動的に配置されます。 以前に開いた関数間の遷移は、「<」によって容易に行えます。 そして「>」 ボタンはオブジェクト ツリーの上にあります。 左向き矢印 (「<」) は、キーボードの「Esc」ホットキーにも対応します。

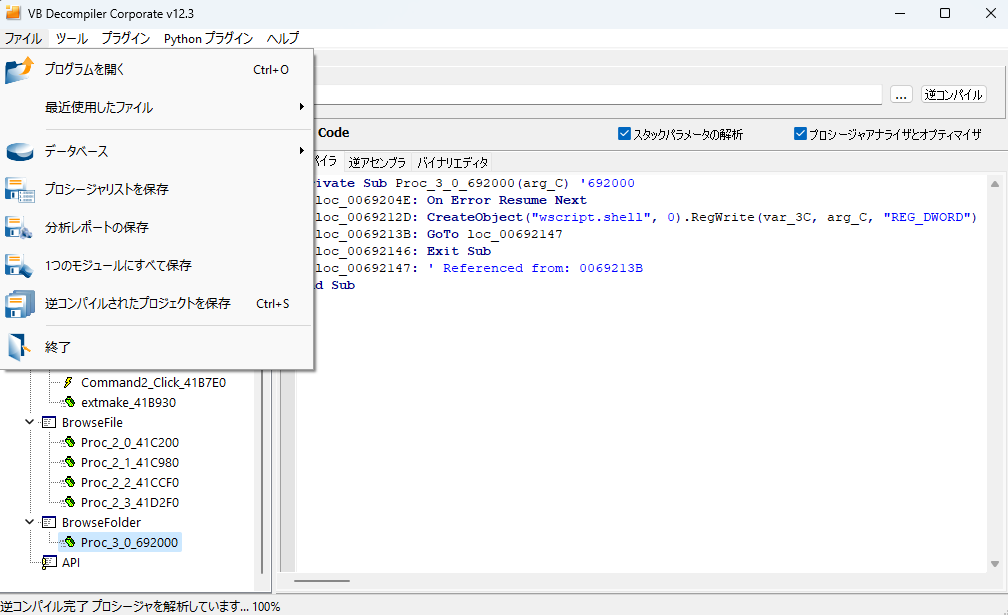

レポート インターフェイス内で、行を選択およびコピーする機能にアクセスできます。 さらに、[ファイル] -> [分析レポートの保存] に移動してレポートを保存することもできます。

この機能により、ファイルの分析作業が大幅に簡素化されることを願っています。 分析機能を備えた VB Decompiler Business ライセンスは、ここから購入できます。